實在是受不了某個CCIE老師一個一個點擊Wireshark的抓包項去看LS Type了。

親愛的你看到那段的時候直接跳過吧,看我這個抓包項更好,那老師就是個二把刀。

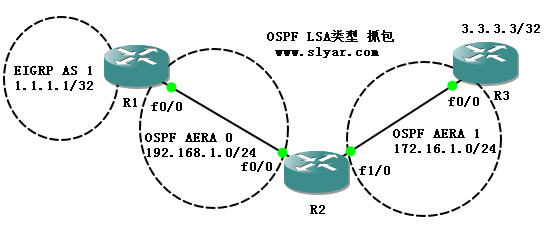

隨意搭建一個拓撲,為了獲取大部分的LS TYPE,重分布了一個EIGRP到OSPF里。

以下是完全收斂后R3上的路由表

R3#sh ip ro

1.0.0.0/32 is subnetted, 1 subnets

O E2 1.1.1.1 [110/20] via 172.16.1.1, 00:06:07, FastEthernet0/0

3.0.0.0/32 is subnetted, 1 subnets

C 3.3.3.3 is directly connected, Loopback0

172.16.0.0/24 is subnetted, 1 subnets

C 172.16.1.0 is directly connected, FastEthernet0/0

O IA 192.168.1.0/24 [110/2] via 172.16.1.1, 00:06:17, FastEthernet0/0

在R3上的f0/0口使用Wireshark抓包,已經抓好的文件可以直接下載。

下面介紹Wireshark過濾器在這個實驗中的使用:

A、符號

出現:is present

判等: ==

B、Message Type(ospf.msg==)

1:Hello Packet

2:DB Description

3:LS Request

4:LS Update

5:LS Acknowledge

C、Link-State Advertisement Type(ospf.lsa==)

1:Router LSA

2:Network LSA

3:Summary LSA (IP Network)

4:Summary LSA (ASBR)

5:AS-External LSA (ASBR)

7:NSSA AS-External LSA

8:External Attributes LSA

樣例:

1、查看LSU里關于Router LSA的條目

ospf.lsa==1 and ospf.msg==4

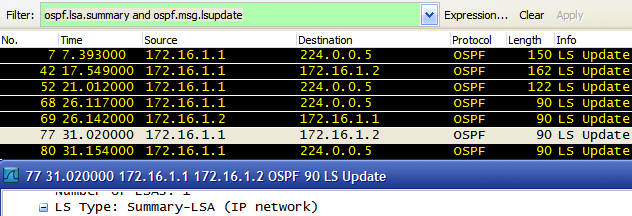

2、查看LSU里關于Summary LSA的條目

ospf.lsa.summary and ospf.msg.lsupdate

其他內容可以自由組合,舉一反三。不會過濾器就別用Wireshark了,真的。

上一篇 通過廣告商方案提高您網站的曝光率