用戶登錄配置與管理

當裝備作為服務器時,用戶可以通過Console口、Telnet、STelnet(安全Telnet)或Web方式登錄交換機。STelnet登錄方式也稱為SSH(Secure Shell,安全外殼)登錄方式,是基于SSL協議進行的。裝備作為客戶端時,可以從裝備通過Telnet或STelnet方式登錄其他裝備。

這個知識點有些前面說過,不過有句話說得好,重要的事情說3遍,這里是重要的內容練3遍。

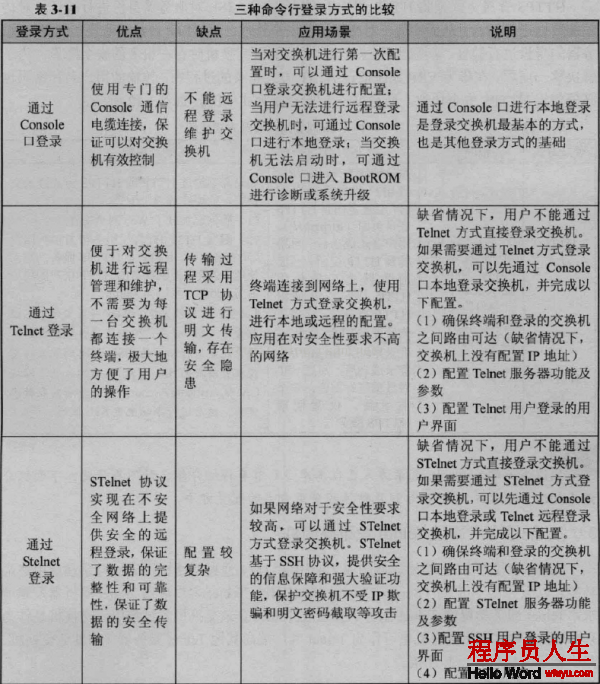

1、命令行登錄方式

Console口、Telnet或STelnet3種登錄方式都屬于命令行登錄方式。下面是1個比較:

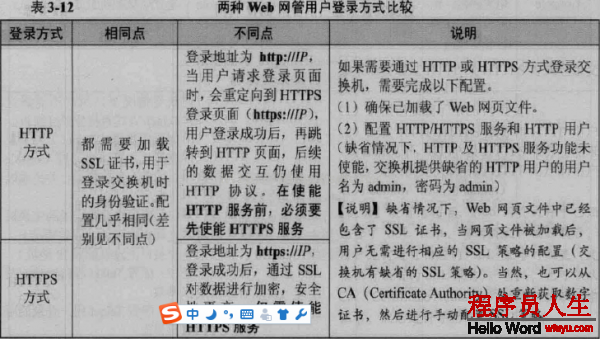

2、Web網管登錄方式

通過HTTP或HTTPS方式登錄交換機。HTTPS登錄方式是將HTTP和SSL結合,通過SSL對服務器身份進行驗證,對傳輸的數據進行加密,實現安全管理。

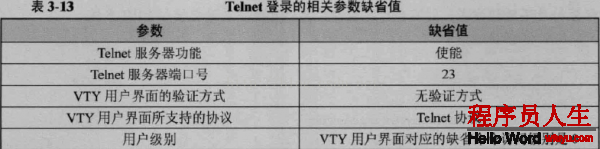

3、配置用戶通過Telnet登錄交換機

Telnet協議在TCP/IP協議族中屬于利用層協議,通過網絡提供遠程登錄和虛擬終端功能。以服務器/客戶端(Server/Client)模式工作。

配置任務重要節點進程:

1、配置Telnet服務器功能和參數:包括使能Telnet服務器和Telnet服務器參數配置

2、配置Telnet用戶登錄的VTY用戶界面:指定可用于Telnet登錄的VTY用戶界面,配置VTY用戶界面屬性,這包括VTY用戶界面的用戶優先級、驗證方式、呼入/呼出限制等。

3、配置Telnet類型的本地用戶AAA驗證方式:包括2步配置驗證方式為AAA時的用戶名和密碼,并支持Telnet,如果采取的是密碼驗證或不驗證,則不需要進行本項配置任務。

4、從終端通過Telnet登錄。

華為S系列交換機有關Telnet登錄的參數缺省配置:

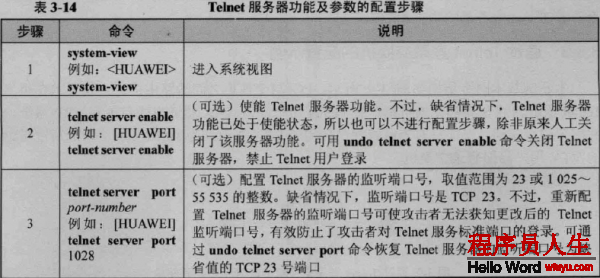

配置Telnet服務器功能和參數:

從終端通過Telnet登錄裝備:

telnet ip-address port

Telnet登錄管理:

display users [all] 、display tcp status 查看當前建立的所有TCP連接情況、display telnet server status 查看Telnet服務器的狀態和配置信息。

配置實例:

要求及思路:要求——Telnet登錄方式采取VTY虛擬線路,采取AAA驗證方式,需要通過ACL控制允許通過Telnet的終端;

思路——1)配置VTY用戶界面屬性,指定支持Telnet服務的VTY用戶界面,并在指定的VTY用于界面下配置ACL策略控制允許Telnet登錄的終端,保證只有當前管理員使用的PC才能登錄交換機;2)配置Telnet登錄的AAA驗證方式,并創建AAA驗證的本地用戶和密碼,和支持的Telnet服務和命令訪問級別;3)使能Telnet服務器,并配置Telnet服務器屬性。

配置具體步驟:

關閉終端提示信息:裝備配置改變后,會有提示信息出現,致使界面顯示混亂,使用undo terminal monitor關閉。

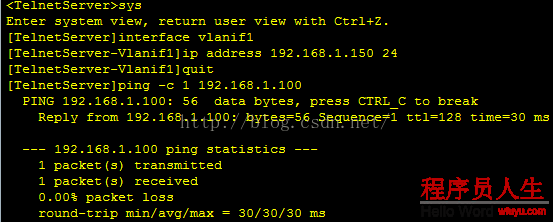

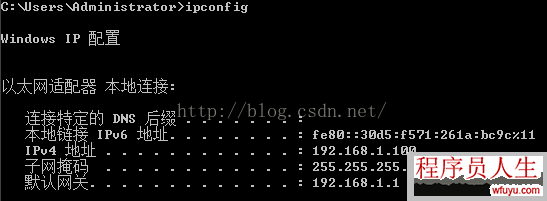

1)配置交換機的管理IP,以便于登錄,這里設置vlan1接口的IP:192.168.1.150/24。

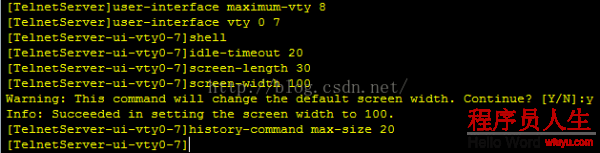

2)配置Telnet登錄所用VTY用戶界面的屬性,指定VTY0~7這8條VTY虛擬通道可用:

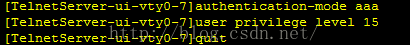

3)配置Telnet登錄VTY用戶界面的AAA驗證方式和用戶級別。

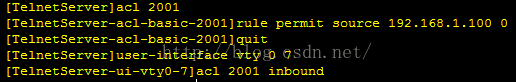

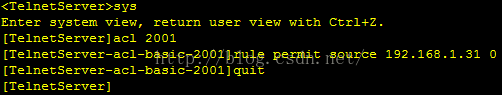

4)配置控制通過Telnet訪問交換機的用戶ACL策略。

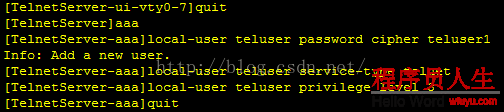

5)創建用于Telnet登錄AAA驗證的用戶名和密碼,對Telnet服務的支持,和用戶訪問級別。

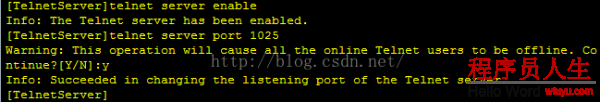

6)使能Telnet服務器功能,并配置Telnet服務器的監聽端口號。

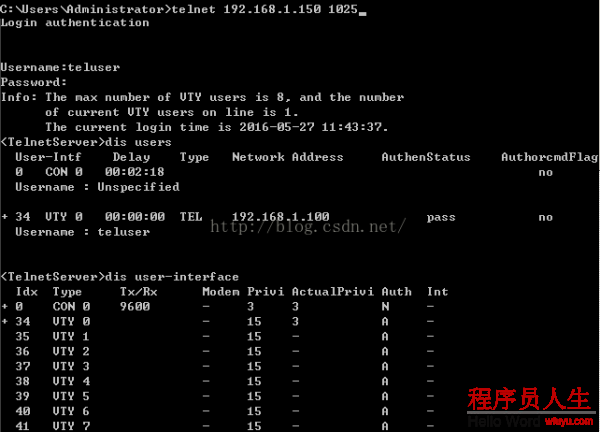

7)客戶端登錄測試

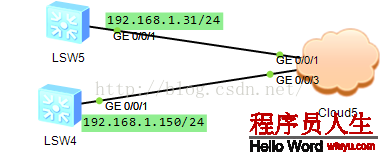

做1測試,增加1臺交換機,以下圖:

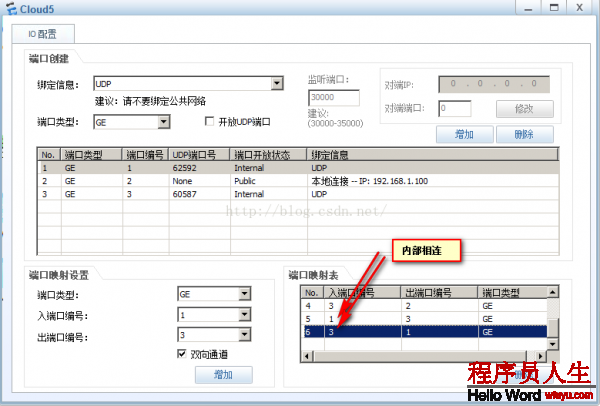

配置交換機ip為192.168.1.31,進行云配置:

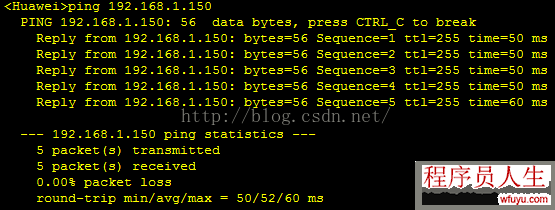

這樣從31交換機ping150就可以ping痛:

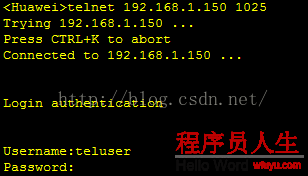

進行telnet

沒法成功。配置150上的acl,

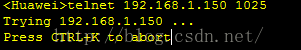

然后在31交換機上telnet:

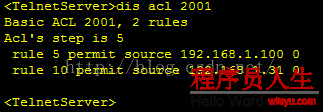

顯示已能夠登錄上了,說明ACL的配置起作用了。看1下acl

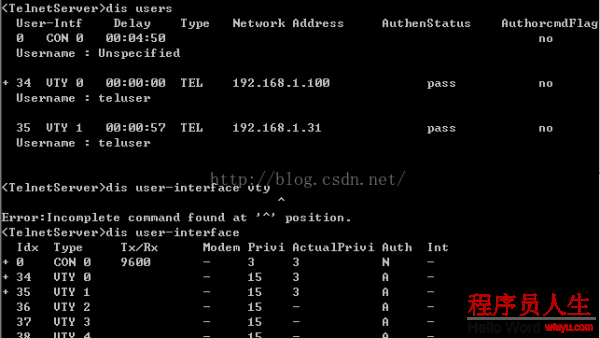

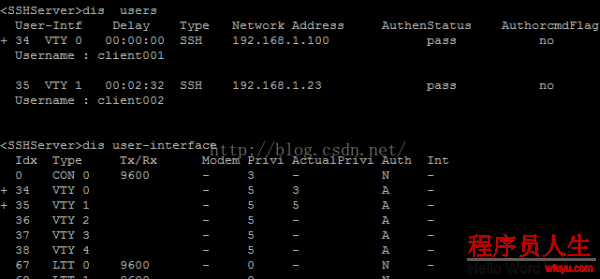

看1下現在的登錄用戶情況:

Console登錄,telnet在VTY0和1上有兩個登錄。

4、配置用戶通過STelnet登錄交換機

STelnet(Secure Telnet)是基于SSH(Secure Shell)協議,在傳輸進程中客戶端和服務器端之間需要經過協商,建立安全傳輸連接,SSH通過以下措施實現在不安全的網絡上提供安全的遠程登錄。

-- 支持RSA(Revest-Shamir-Adleman)和DSA(Digital Signature Algorithm,數字簽名算法)加密、認證方式,RSA用于對發送的數據進行加密和數字簽名,DSA僅用于對數據進行數字簽名。

-- 支持用加密算法DES(Date Encryption Standard)、3DES、AES128(Advanced Encryption Standard 128)對用戶名密碼和傳輸的數據進行加密。

華為S系列交換機支持SSH服務器功能和客戶端功能。但作為SSH客戶端只支持SSH2版本。

配置任務重要節點進程:

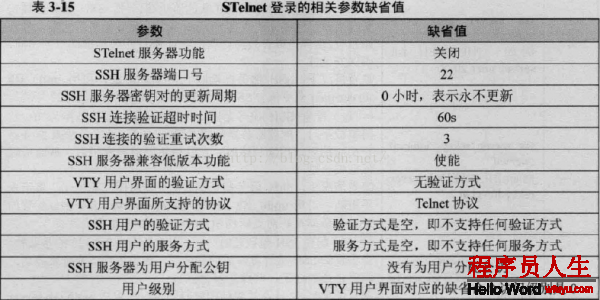

1、配置STelnet服務器功能及參數:包括服務器本地密鑰對生成、STelnet服務器功能的開啟和服務器參數的配置,如監聽端口號、密鑰對更新時間、SSH驗證超時時間或SSH驗證重試次數等。

2、配置SSH用戶登錄的用戶界面:包括VTY用戶界面的用戶優先級、用戶驗證方式(僅可選擇AAA驗證模式)、支持SSH協議及其他VTY用戶界面屬性。

3、配置SSH用戶:包括SSH用戶名和密碼、驗證方式和服務方式等。

4、用戶通過STelnet登錄。

配置STelnet服務器功能和參數

STelnet服務器功能和參數配置步驟見下表,主要包括創建用于傳輸數據加密的SSH本地密鑰對,使能STelnet服務器功能,配置SSH監聽端口、SSH秘鑰更新周期、SSH驗證重試次數、SSH連接超時等。

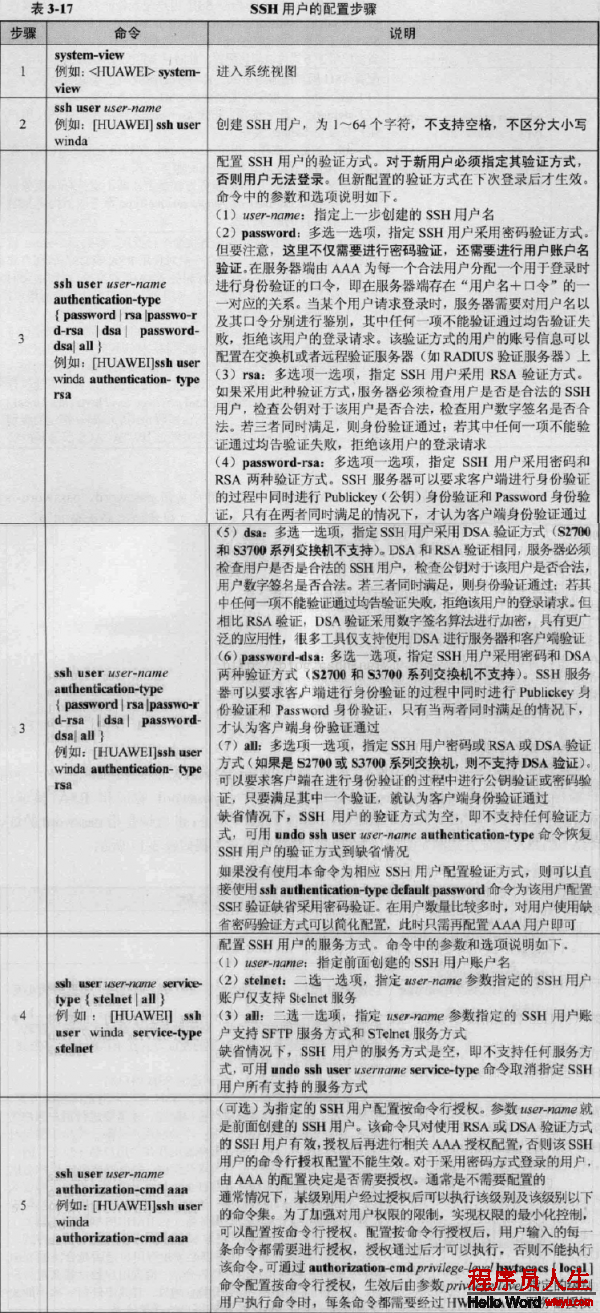

配置SSH用戶

S系列交換機支持RSA、DSA、password、password-rsa、password-dsa和all6種用戶驗證方式。其中password-rsa驗證需要同時滿足password驗證和RSA驗證;password-dsa驗證需要同時滿足password驗證和DSA驗證;all驗證是指password驗證、RSA或DSA驗證方式滿足其中1種便可。

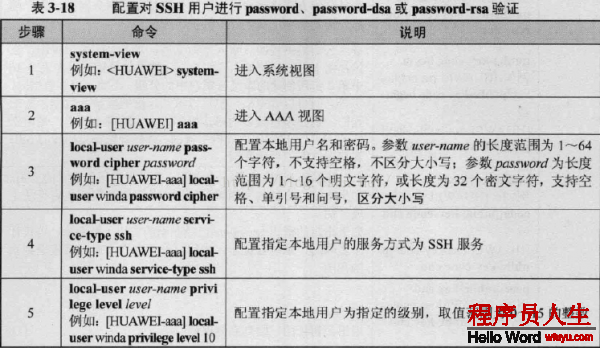

這里的password驗證要依托AAA實現,所以當用戶使用password、password-rsa、password-dsa驗證方式登錄裝備時,需要在AAA視圖下創建同名的本地用戶。如果SSH用戶使用password驗證,則只需要在SSH服務器端生本錢地RSA或DSA密鑰;如果SSH用戶使用RSA或DSA驗證,則需要在服務器端和客戶端都生本錢地RSA或DSA密鑰對,并且服務器端和客戶端都需要將對方的公鑰配置到本地。

如果對SSH用戶進行password驗證(password、password-rsa、password-dsa)還需要進行表3⑴8所示配置;如果對SSH用戶進行rsa或dsa驗證(包括dsa、rsa、password-dsa或password-rsa)還需進行3⑴9表配置;如果對SSH用戶進行password-rsa或password-dsa驗證,則AAA用戶和RSA或DSA公鑰都需要進行配置,即要同時進行表3⑴8和3⑴9配置。

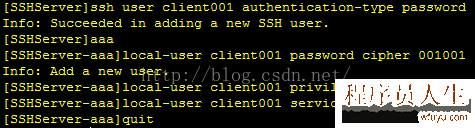

依照上面的解釋,這里的local-user的user-name應當與ssh創建的用戶名相同。(password的驗證是借助于AAA來進行驗證。)

STelnet登錄管理

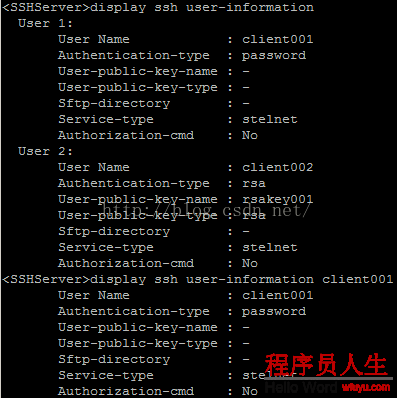

-- 使用display ssh user-information [username]命令在SSH服務器端(也就是交換機裝備)查看SSH用戶配置信息。如不指定SSH用戶,可以查看SSH服務器端所有的SSH用戶配置信息。

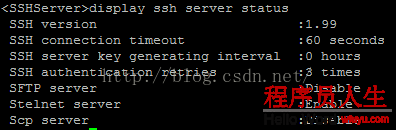

-- 使用display ssh server status命令查看SSH服務器的全局配置信息。

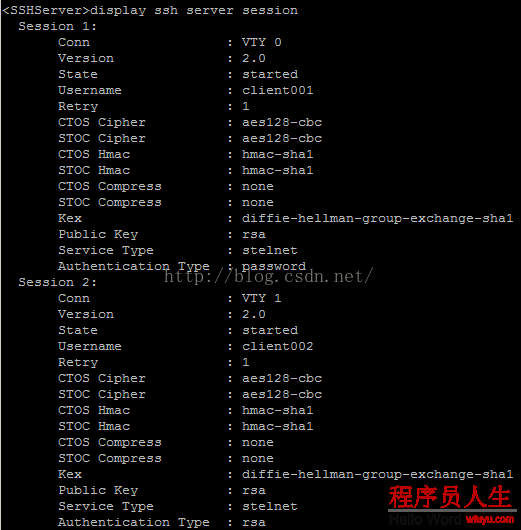

-- 使用display ssh server session命令在SSH服務器端查看與SSH客戶端連接的會話信息。

通過STelnet登錄交換機的配置實例:

交換機的ip為192.168.1.150,在SSH服務器端配置兩個登錄用戶為client001、client002,client001通過password驗證方式登錄SSH服務器,client002通過rsa驗證方式登錄SSH服務器。

基本配置思路:

要求采取STelnet方式(采取的是SSH服務)登錄VRP系統,所用也是VTY用戶界面。

1)client001采取password驗證方式,所以事前安裝好SSH服務客戶端軟件,client002采取RSA驗證方式,除安裝SSH服務客戶端軟件,還需要生成用于RSA驗證所需的本地RSA公鑰對和服務器密鑰對。SSH用戶有password、RSA、passwor-rsa、DSA、password-dsa、all6種認證方式,如果SSH用戶的認證方式為password、password-rsa、password-dsa,必須在服務器端配置同名的本地用戶;如果SSH用戶的認證方式為RSA、password-rsa、DSA、password-dsa和all,則在服務器端應保存SSH客戶真個RSA或DSA公鑰。

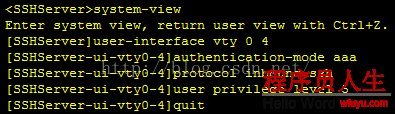

2)配置STelnet登錄用戶所用VTY用戶界面,并設置它們支持SSH服務,采取AAA驗證方式和用戶級別。

3)在配置為SSH服務器的交換機端生本錢地密鑰對和服務器密鑰對,實現在SSH服務器端和SSH客戶端進行安全的數據交互。

4)在SSH服務器端開啟STelnet服務功能,并創建SSH用戶client001、client002,并分別指定password驗證方式和RSA驗證方式,配置client001用戶密碼、用戶級別和支持SSH服務。

5)用戶client001和client002分別以STelnet方式實現登錄SSH服務器。

具體配置步驟:

1)配置STelnet登錄用戶所用的VTY用戶界面屬性,包括指定AAA驗證方式,支持SSH服務和用戶級別:

2)新建用戶名為client001的SSH用戶,且驗證方式為password,并為其配置AAA驗證所需的密碼,用戶級別(這里設3級)和SSH服務支持:

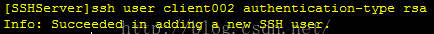

3)新建用戶名client002的SSH用戶,且驗證方式為RSA:

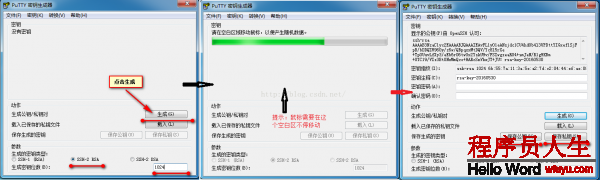

4)在終端分別安裝支持SSH服務的Putty終端軟件,在client002終端運行puttygen.exe,生成公鑰和私鑰兩個文件:

保存的公鑰為key.pub,私鑰為private.ppk。(在上圖最后1步保存時,保存公鑰的類型為所有文件,保存私鑰的文件類型為.ppk)。生成的秘鑰類型,看第1圖,為SSH⑵ RSA,秘鑰位數為1024。

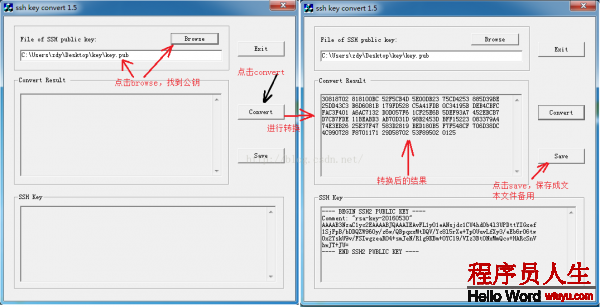

然后運行sshkey.exe,

選擇browse,找到上1步生成的公鑰文件key.pub,然后點擊vonvert,就會將公鑰轉換為需要的編碼格式(默許是per),然后保存,我保存成文本文件key.txt。

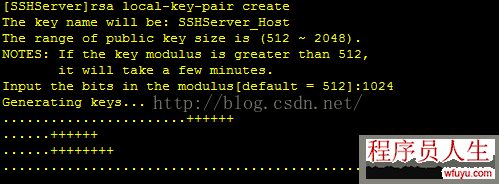

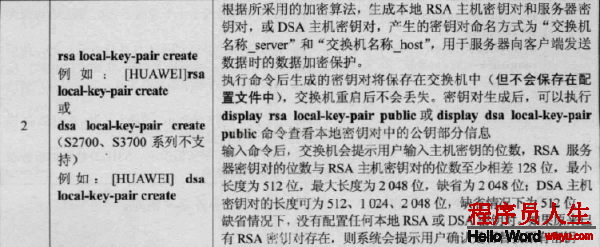

5)在SSH服務器端使用rsa local-key-pair create命令生本錢地RSA密鑰對(秘鑰位也為1024位),用于服務器端向SSH用戶client002傳輸數據時的數據加密保護。

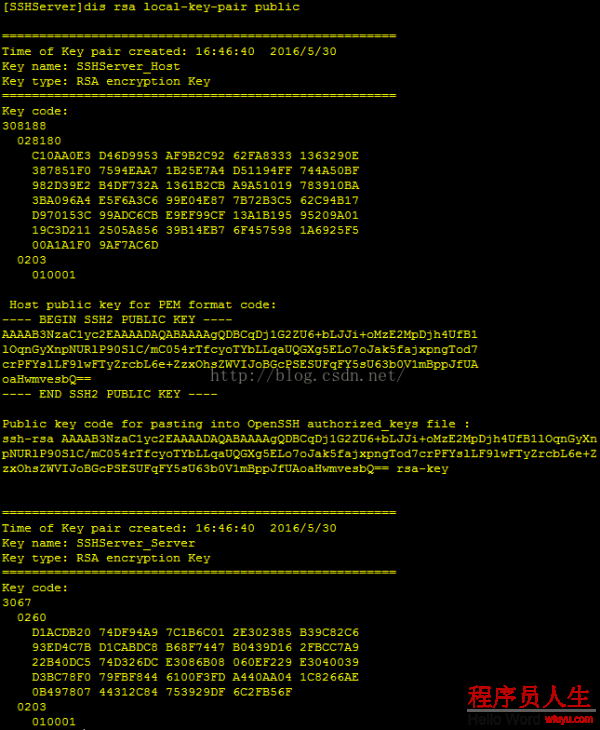

使用命令:display rsa local-key-pair public查看生成的公鑰信息:

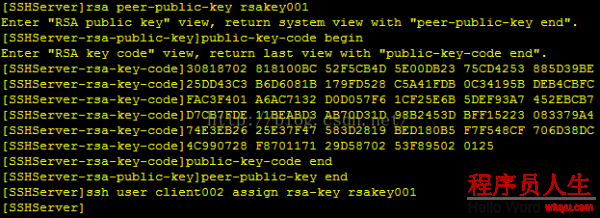

6)在SSH服務器端配置client002端上產生的RSA公鑰,并為SSH用戶創建client002綁定在其客戶端上創建的RSA公鑰,以實現SSH服務器對SSH用戶client002的驗證。在履行public-key-code begin命令后的提示符下輸入前面得到的client002客戶端RSA公鑰(就是上1步轉換后得到的key.txt的內容)。

最后1句ssh user client002 assign rsa-key rsakey001 將配置的公鑰rsakey001與client002進行了綁定。

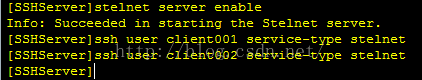

7)在SSH服務器上使能STelnet服務功能,并配置SSH用戶client001、client002的服務方式為STelnet。

8)通過STelnet登錄交換機測試:

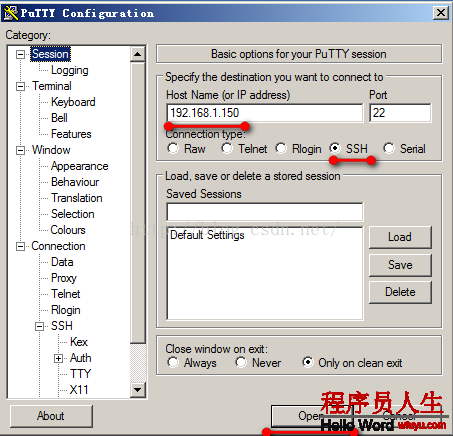

首先是client001:打開putty,輸入交換機的ip地址選擇協議為ssh,用password驗證方式連接SSH服務器,然后單擊open

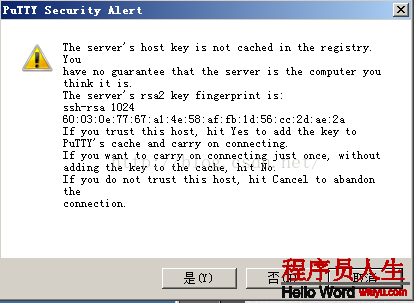

(或許默許就是password驗證方式吧,具體在甚么地方能看出是password驗證的??我沒發現)open后出現提示

點擊是,出現登錄畫面:

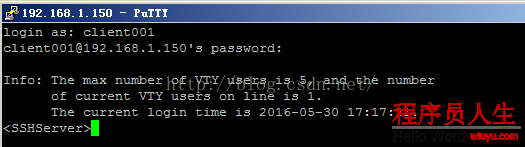

輸入用戶client001,輸入密碼001001,登陸成功。

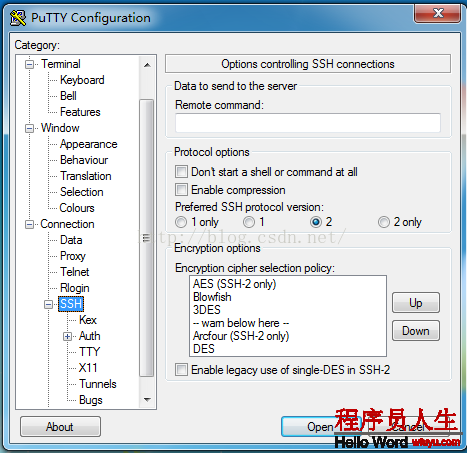

測試client002登錄,運行putty,開始的界面都相同,輸入地址,端口,選擇ssh,然后需要點擊左邊的SSH:

、

版本選擇2(默許值),然后點擊左邊Auth:

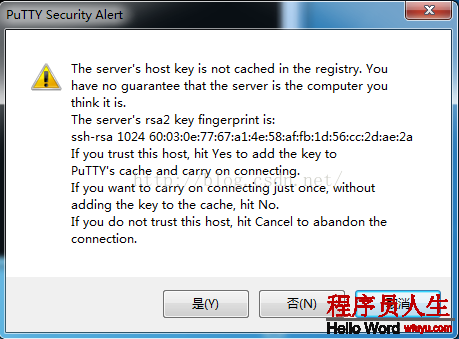

點擊browse,選擇本地的私鑰文件,就是前面我們生成的私鑰private.ppk,然后點擊open,出現提示:

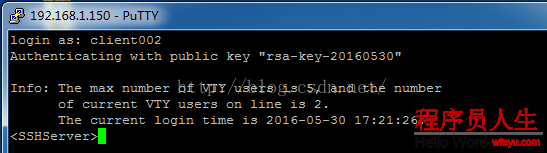

選擇是,出現登錄界面:

這里就要注意了,因為client002只是使用rsa驗證,所以沒有密碼輸入這1項,輸入用戶名后直接就進入系統了。

使用display命令查看用戶及SSH服務器狀態:

疑問:就是rsa local-key-pair create命令,該命令生成的密鑰對交換機名稱_Host和交換機名稱_Server,通過上面第5)步看出,不明白的是下面的解釋:

主機密鑰對和服務器密鑰對,這是1對(公鑰私鑰)還是兩對,主機密鑰對有公鑰和私鑰,服務器密鑰對也是有公鑰和私鑰????服務器秘鑰對有甚么作用???

上一篇 C#中的數據類型