隨著互聯網和云計算的發展,公有云服務器是人們愈來愈容易接受的產品,其最普遍受益的1點就是節省本錢。企業沒必要像具有私有云那樣去購買,安裝,操作或運維服務器或是其他裝備。在1個公有云的服務供應商提供的平臺上,企業只需使用或開發他們自己的利用程序便可。但公有云的安全問題也是不言而喻的,基于Internet的公有云服務的特性,全球只要能上網的人就能夠訪問到其云服務器,其在云主機及其云上的數據遭到要挾會更多而且更復雜,數據相對私有云處于1個不穩定的狀態。不論是傳統的信息化還是未來趨勢的云計算,都面臨著安全的風險,從安全防護的角度來講,需要1個按部就班的方式去完善安全部系。1般建設的順序是網絡安全、主機安全、數據安全的順序逐漸完善。

但對很多中小企業來講,本身的裝備也不是太多,也就幾臺到幾10臺而已,如果花費太多的精力去弄安全也不劃算,如果不弄又感覺不放心。那甚么方面的內容是中小企業關注的呢?個人認為應當優先關注訪問安全,就是有無人非法訪問你的服務器,由于在云平臺下,任何人只要接入網絡都可以訪問到你的機器。所以我認為應當優先關注此信息,報告非上班時間訪問,非上班地點訪問,密碼猜想,賬號猜想,賬號猜想成功等行動。從我了解的情況下,這部份目前還沒有比較有效的開源或免費工具供大家使用,現在elk用的比較多,但大多數情況下都不太合適中小公司,門坎太高。因此本公司針對這類情況,專門開發了賽克藍德日志分析軟件,并開源了web管理端。

賽克藍德日志分析軟件(簡稱:SeciLog)能夠通過主被動結合的手段,實時不中斷地收集整適用戶網絡中各種不同廠商的海量日志、信息、告警,包括安全裝備、網絡裝備、主機、操作系統、和各種利用系統等,并將這些內容聚集到審計中心,進行集中化存儲、備份、查詢、審計、告警、響應,并出具豐富的報表報告,得悉全網的整體運行情況,實現全生命周期的運維管理。

目前市場上企業監控類的開源免費的產品很多,在眼花繚亂中,有時候想找1款實用的既簡單又方便的軟件其實不容易,很多開源軟件只關注1個點,也許做的不錯,但很多時候企業需要的是1個面,從IT裝備到業務的監控,這樣就致使企業會部署很多的軟件來支持系統的運行,除此以外,多開源或免費的軟件配置也是比較復雜的,常常1個功能從學習熟習到使用,需要花費大量的本錢,如果遇到問題,很難有有效的支持服務,絕大多數情況就是自己求助搜索來解決,費時費力,還不1定能解決好。從體驗上,很多開源軟件之間又沒有甚么關系,致使界面入口很多,給用戶帶來繁瑣,常常沒有時間看或干脆就不看了。

對很多中小企業來講,本身的裝備和系統不是太多,裝備1般是幾臺到幾10臺,軟件系統從幾套到幾10套不等,從運維的角度,中小企業在業務運維安全管理中的需求上和大公司沒有太大的區分,但花費一樣的資源和金錢去投入,也不現實,那怎樣辦呢,本產品就針對此類用戶由此而生。通過此產品,滿足企業對信息化監控合規業務的需求,和通過監控所有可能的日志來滿足業務分析等。

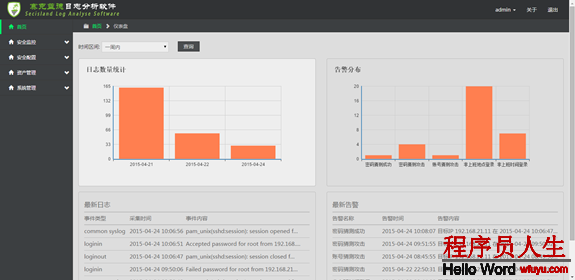

門戶圖:

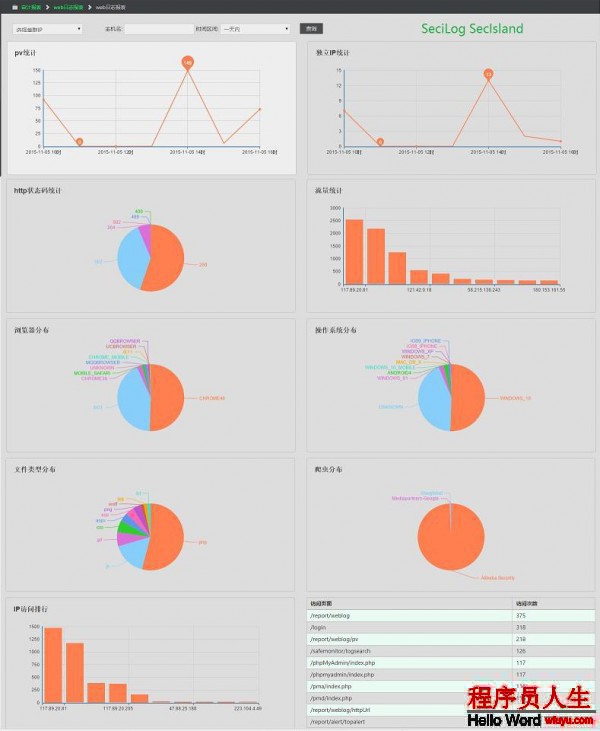

web報表

下面來分析下幾種告警:

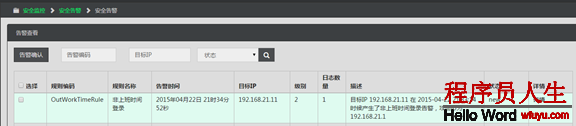

本次告警規則為非上班時間登錄系統,主要的目的是避免有人在非上班時間登錄系統,這類情況是比較危險的。

![]()

驗證進程:

首先配置非上班時間,這個系統已內置,在安全配置的安全配置中。默許0點到8點,晚上20點到24點為非上班時間。

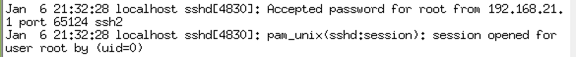

然后再用ssh連接工具,比如SecureCRT登錄系統。這個時候就會有1條日志記錄。

從日志上可以看出,登錄時間為21:32:28秒,是屬于非上班時間。登錄后等個兩3分中到WEB關系系統中查看日志和告警。

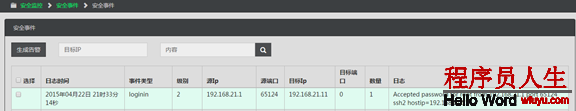

可以看出系統記錄了日志,并產生了告警。

本次告警規則為非上班地點登錄系統,主要的目的是避免有人在非上班地點登錄系統,這類情況是比較危險的。

![]()

驗證進程:

首先配置上班地點。這些數據要根據工作環境設置。從中可以看出這里里面沒有192.168.21.1。需要注意的是配置完成后需要重新啟動收集器來加載配置參數。

驗證的進程和非上班時間1致。這個時候會產生1條非上班地點告警。需要注意的是對同1條事件如果滿足多個告警規則,會生成多條告警,但日志只有1條。

從告警日志的詳情來看和剛才的非上班時間登錄是同1條日志。

當把192.168.21.1添加到上班地點中的時候,在做1次登錄操作。這時候候發現并沒有產生告警,則表示此規則生效。

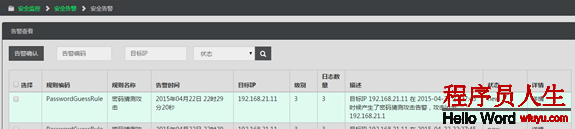

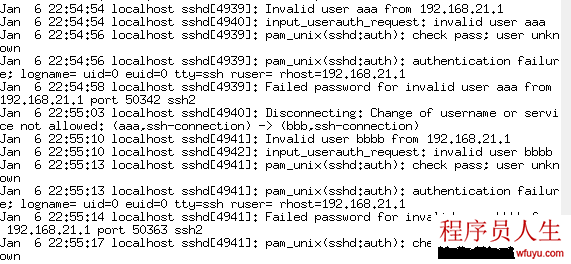

密碼猜想攻擊是1種非常常見的攻擊手段,其特點是1段時間內容有連續的毛病登錄日志,則可以肯定為密碼猜想攻擊。

![]()

驗證進程:

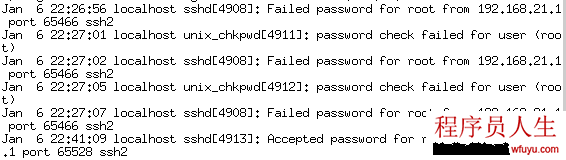

在1段時間內連續輸錯密碼便可。從日志上看,在短時間內輸錯了3次密碼。

產生的告警以下:

對應的事件:

這里面有個疑問就是多條日志在這里面只有1條日志,但對應的告警數量是3,這是由于在系統中對原始事件做了歸并處理,當系統發現原始事件是1類的時候,就把這些事件合并成1條事件,對應的事件數量為實際產生的數量。

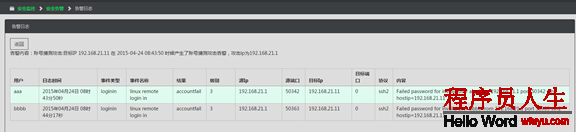

賬號猜想攻擊是1種非常常見的攻擊手段,1般被攻擊者首先要肯定主機的賬號后才能對其發起進1步的攻擊。所以1般攻擊者首先會猜想root的賬號,所以修改root賬號名稱或制止root賬號遠程登陸是非常有效的安全手段。其特點是1段時間內容有連續的賬號不存在登錄日志,則可以肯定為賬號猜想攻擊。告警規則以下:

![]()

驗證進程,用系統中不存在的賬號登錄系統。

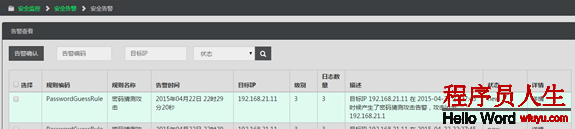

產生的告警以下:

所對應的日志詳情以下:

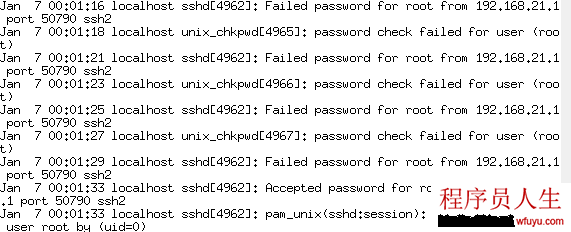

密碼猜想攻擊成功是1種非常嚴重的攻擊,表示攻擊者已攻擊成功,進入了系統,這類情況是非常危險的,特別要重點關注此告警。這類告警的主要特點是,剛開始的時候,用戶有密碼猜想的行動,緊接著用戶會有1條登錄成功的行動,這兩種行動結合起來后就能夠得出密碼猜想攻擊成功。

驗證進程,首先用毛病的密碼連續登錄系統幾次,以后再用正確的密碼登錄。

產生的告警,可以看到產生了兩條告警,1條是密碼猜想攻擊,1條是密碼猜想攻擊成功。

我們在看1下系統里面記錄的日志,明顯能看到,先有5此失敗登錄,緊接著有1條成功的日志。

從上面可以看出,基本上可以滿足中小公司對登錄日志分析的要求。

下載地址:

linux版本:http://pan.baidu.com/s/1i3sz19V

window版本:http://pan.baidu.com/s/1mg00RQo

https://git.oschina.net/secisland/seci-log

最新的下載鏈接后面統1到了http://pan.baidu.com/s/1qWt7Hxi,此目錄永久有效。