最近在研究學習1些逆向的東西,其實之前也觸及到這方面的東西,只是之前的系統和利用,基本上都是32位的,所以直接用od來分析就好了,這方面的資料在網上很多,隨意1搜到處都是,不過隨著技術的不斷發展,64位系統出現了,隨之64位的利用也出現了,而od只能分析32位利用,所以1些64位利用,od是沒辦法分析逆向的,所以,在這里要提到另外一個可以用于分析64位利用的調試軟件,名字叫x64_dbg。網上對這款軟件的介紹很少,只是說能分析64位利用,具體用法也找不到,不過我找到了它的1個教程,里面有1個最簡單的64位利用,但網上是用英文介紹的,對1些英文不好的同學來講,看起來可能比較費力,我就大概說說我自己的1個分析進程,供大家學習!對了,先提示1下哈,我現在還是在這方面的1個極度小白,說的不好或不對的地方,請各位及時提出來哈!

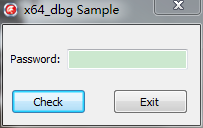

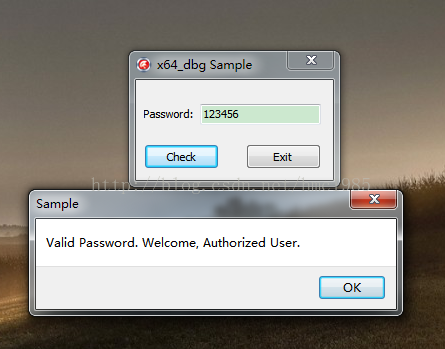

首先是這個最簡單的64位小程序,

,首先打開這個exe,

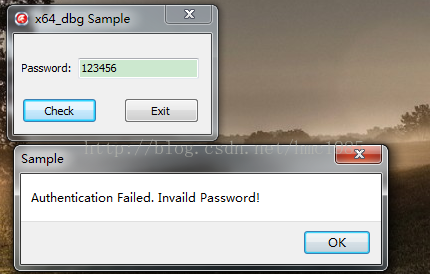

,我們會發現,這是1個叫輸入密碼的小利用,固然了,我們肯定不知道這個密碼究竟是多少,那末好,我們就隨意輸入1個密碼123456試試,

,我們會發現,這是1個叫輸入密碼的小利用,固然了,我們肯定不知道這個密碼究竟是多少,那末好,我們就隨意輸入1個密碼123456試試,

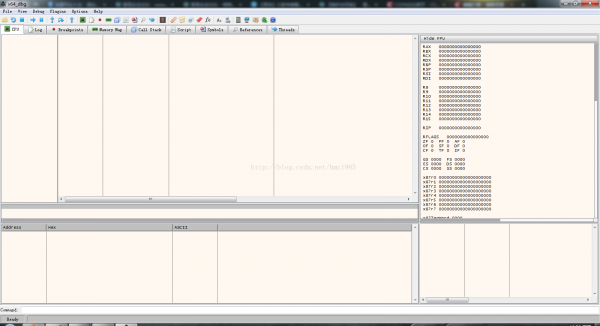

固然了,這個密碼肯定不對,軟件也提示了,那我們怎樣辦呢?這個時候就需要用到文章開始的分析工具了,x64_dbg。我們先打開這個

我們可以看到,這個工具,整體跟od極其相似,所以我相信,會用od的人,對x64_dbg來講,肯定不是甚么問題。然后我們再用x64_dbg打開simple.exe,固然了,打開方法有兩種,1種是file里面f3,打開這個exe,也能夠file里面alt+a,附加exe進程,兩種方式對這個利用來講,基本沒甚么區分,好了,我們先打開這個exe,附加到這個x64_dbg中來,會得到以下界面

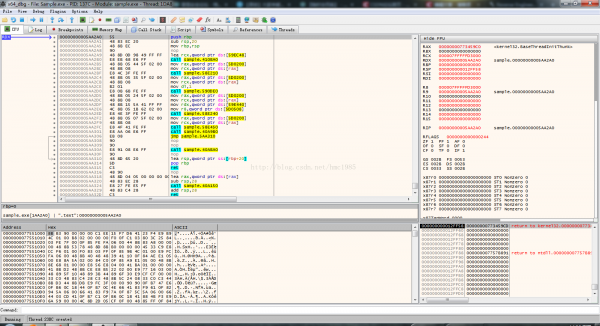

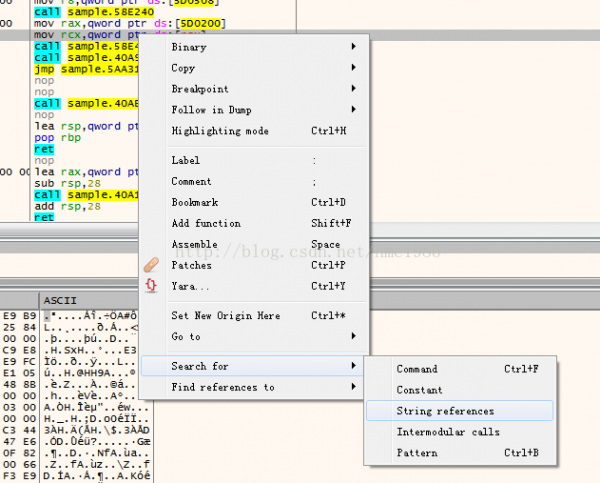

熟習od的同學,肯定對這類界面相當熟習了吧,具體的我也不多說了,下面看看如何破解這個exe,還記得剛才我們輸入了1個123456嗎?exe會彈出1個提示框,上面提示了1句話,“Authentication Failed.Invalid Password”,那好,就從這句話入手,在cpu界面,點擊右鍵,選擇搜索字符串

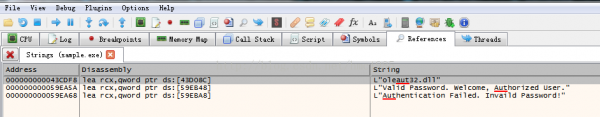

搜索這句話,就可以得到以下的東西

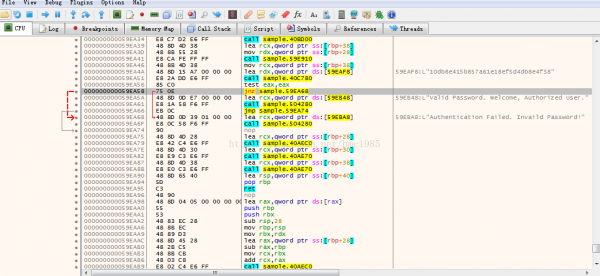

那好,我們點擊進去看看是甚么?

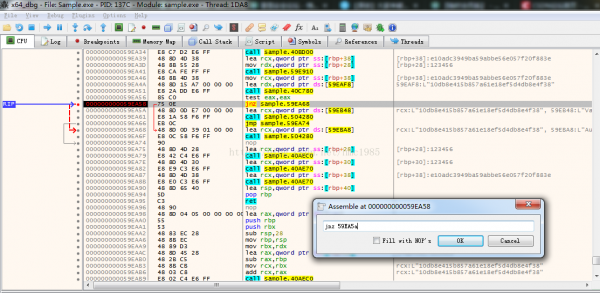

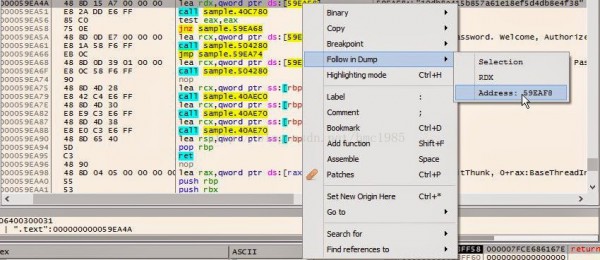

會od的朋友,看到這里,應當就比較明白了,中間有1個jnz跳轉,然后再彈出的這句話,我們可以料想1下,應當是密碼輸入不正確,就致使了這個跳轉,先來點簡單的,要如何不讓程序跳轉呢?最簡單的方法,現在是跳轉的0x59ea68,其實下1個地址是0x59ea5a,我們先把跳轉地址改成跳轉到下1行吧,首先,在0x59ea58這行按F2下1個斷點,然后在利用里面輸入123456,看會不會在這里斷下來

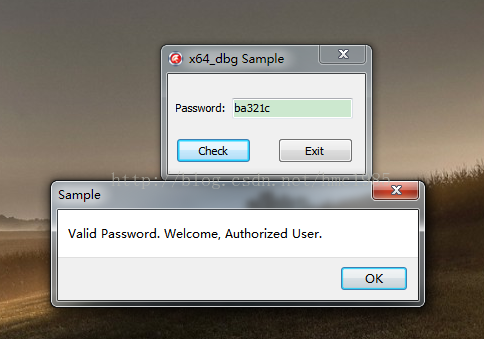

很好,斷下來了,我們再將地址改成如圖所示,點ok,再運行,很好,已提示正確了

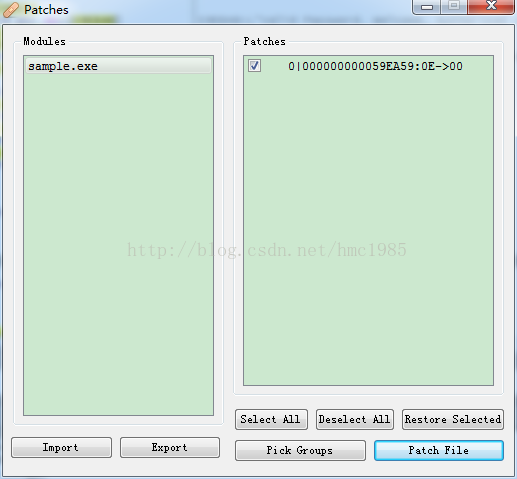

如果我們要保存修改過的exe,如何保存呢?上面有1個

另外保存1個exe,這樣,你不管輸入甚么,都會提示正確了。目前破解算是完成了第1步。

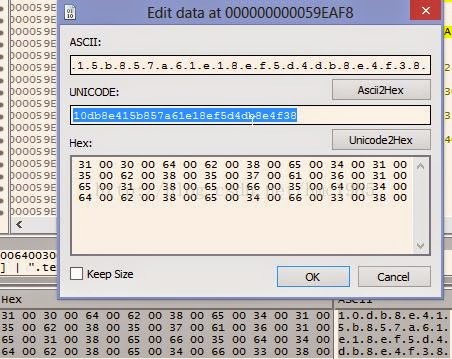

然后我們再看看第2步,怎樣才能得到正確的密碼呢?其實這個才是我們破解1個利用比較關鍵的問題,有些利用,我們可能不會給它打補釘,只需要了解了他內部的東西,直接就能夠破解了,我們再重新來看看跳轉前,有1句,lea rdx, qword ptr ds:[59EAF8],履行完后,再來跳轉的,看來這個應當是比較,那我們dump1個0x59EAF8的值,看看是甚么

看到這個,這么長1段字符,編程的同學,應當都能猜到,這個應當是md5,那我們看看這個md5能不能解密呢?雖然說md5是不可逆的,但如果有字典,有些還是可以,那我們來試試,先拷出這段字符串10db8e415b857a61e18ef5d4db8e4f38,上網解密試試

沒想到真的解開了,看來密碼多是這個,我們來試試

果然,密碼真的是這個,到此,這個sample.exe的分析到此也結束了。

小結:這個exe本身是1個非常非常簡單的利用,所以分析也10分簡單,所以大家不要笑我哈,后面碰到的利用,肯定比這個復雜不止10倍以上,所以大家在分析的時候,要根據利用本身的情況來分析,我寫這個教程的目的,還有1個,由于x64_dbg網上能查到的資料確切不多,我寫了這個,希望以后有人用到這個分析軟件時,提供1點點思路!

對了,對應的x64_dbg和sample.exe的下載地址為:http://download.csdn.net/detail/hmc1985/8649337,大家自行下載玩哈

下一篇 HTML頁面和CSS文件